"למרות מיעוט המתקפות על תשתיות קריטיות – יש סכנה גדולה לחיי אדם"

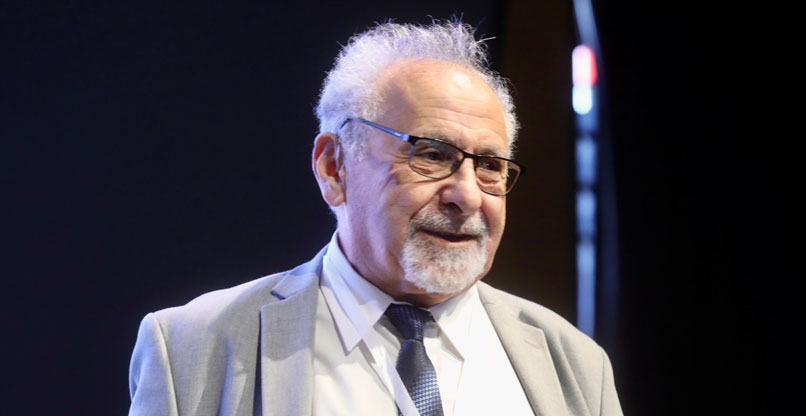

"יש לייחס חשיבות רבה למתקפות על מערכות ICS ,OT ו-IIoT, בשל החשש מנזק למכונות וסיכון לחיי אדם, שהוא תמיד בראש דאגתנו", כך אמר דניאל ארנרייך, יועץ ומרצה בתחום אבטחת סייבר לתעשייה

"ב-12 השנים האחרונות, מאז המתקפה של סטוקסנט (על מתקני גרעין איראניים – י"ה), היו פחות מ-100 מתקפות על מערכות תפעוליות. אלה תקיפות ייחודיות, שמטרתן לפגוע בתהליך, להשבית, להסב נזק למכונות ולפגוע באנשים. זאת, בניגוד לרוב המכריע של המתקפות, שהן מסוג כופרה או מניעת שירות. אלא שיש לייחס חשיבות רבה למתקפות על מערכות בקרה תעשייתיות (ICS), מערכות טכנולוגיה תפעולית (OT) ומערכות אינטרנט של הדברים לתעשייה (IIoT), בשל החשש מנזק למכונות וסיכון לחיי אדם, שהוא תמיד בראש דאגתנו", כך אמר דניאל ארנרייך, יועץ ומרצה בתחום אבטחת סייבר לתעשייה.

ארנרייך דיבר בפתח כנס ICS CyberSec 2022. האירוע, בהפקת אנשים ומחשבים, נערך היום (א') באולם האירועים לאגו בראשון לציון, זו השנה השביעית, והשתתפו בו מאות מקצוענים בתחום. ארנרייך, יו"ר הכנס, אף הנחה אותו.

צילום ועריכת וידיאו: ליטל רובינשטיין

"ממה עלינו לחשוש ברצון שלנו להגן על המערכת?", שאל. "הגדרת הבעיה תיעשה על ידי מענה לשש שאלות: מי עלול לתקוף את הארגון? מהי מידת הנזק הצפוי לארגון עקב האירוע? אילו חולשות ידועות ינוצלו על ידי תוקפים? מהו הנזק הצפוי בשל מתן הרשאה להתחברות מרחוק? אילו חולשות בשרשרת האספקה של הארגון עלולות להוביל לאירוע? ומהן הפעולות השגויות של גורם מורשה, שעלולות להוביל לאירוע? מענה לשאלות יסוד אלה יהווה התקדמות משמעותית בדרך לצמצום הסיכונים והנזקים עקב תקיפה. זו תבוצע בשלושה וקטורים: תקיפה פנימית, תקיפה חיצונית – דרך האינטרנט, ותקיפה באמצעות שרשרת אספקה".

מהן פעולות המניעה וההגנה שצריך לעשות?

"המענה", אמר ארנרייך, "כולל ביצוע שורה של פעולות מניעה והגנה: ביצוע סקר והערכת סיכונים תקופתי, בהתאם לתהליך שהוגדר פרטנית עבור הארגון; ביצוע הפרדה באופן נכון בין רשתות המחשוב (ה-IT) והטכנולוגיה התפעולית (OT), כמו גם הפרדה בתוך רשת ה-OT; הקשחה של התקנים; פיקוח על כל התחברות מרחוק, כי היא מהווה סכנה; מניעת התחברות זדונית על ידי חסימת מבואות (פורטים) לא נחוצות; נעילות בשכבת התוכנה למניעה של שינויים אפשריים; הגנה פיזית והיקפית – שהיא תנאי קריטי וחשוב לאבטחת סייבר; בנייה של קישוריות מאובטחת לענן; הטמעת פתרונות למניעת פעולה שגויה שתיעשה בידי גורם מורשה; עריכת תרגולים בתחומי התאוששות מאסון והמשכיות עסקית – לטובת היערכות מראש לאירוע ותגובה לו; וביצוע הדרכות לעובדים – כי זהו החזר ההשקעה הגבוה ביותר בהגנת הסייבר".

"אין כוונה להשיג הגנה מושלמת, אבל ניתן להשיג התקדמות מרשימה בביצוע המטלות הללו", סיכם. "ארגונים שיתייחסו לאיומים ברצינות וישקיעו משאבים בבניית מענה הולם יצליחו להגן על המערכות שלהם טוב יותר, וכך יצמצמו את הסיכון לנזק".

תגובות

(0)