"ההאקרים לא מחכים – הם פועלים באופן מיידי"

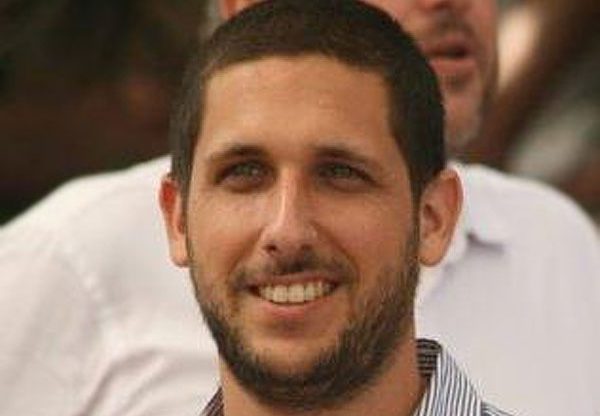

"האתגר הוא לא רק לפתח כלים ומוצרים חדשים, אלא לגרום למנהלי אבטחת המידע לחשוב כמו האקרים ולהגיב בהתאם", כך אמר אדם פלד, הבעלים של CyberGrip

"חשוב לזכור שהאקרים לא מחכים. ברגע שהם נחשפים לפרצה, מדווחת או שלא, הם מתחילים בפעולה ולכן סבירות גבוהה שמדובר במתקפה שתוכננה ויצאה לפועל ימים ספורים לאחר חשיפת הפרצה באמצעות ויקיליקס (WikiLeaks)", כך אמר אדם פלד, הבעלים של CyberGrip, העוסקת במתן שירותי יעוץ ושירותי סייבר הגנתי מתקדם.

פלד אמר את הדברים בעקבות מתקפת הכופרה הענקית שאירעה בסוף השבוע.

לדבריו, "העובדה שמאות אלפי מחשבים בעולם, כולל ארגונים ממשלתיים וגופים תשתיתיים חיוניים, היו פרוצים תקופה ממושכת בעקבות ההתנהלות של ה-NSA, מדגימה עד כמה חשובה מעורבותו של גוף CERT גלובלי, המנהל את האירוע כמבוגר האחראי ומתריע על פוטנציאל הנזק מבעוד מועד – ולא מחכה לאירוע עצמו".

בנוסף, ציין פלד, "ראוי לבחון שוב כיצד מתקבלות החלטות בארגונים בנוגע לשילוב מוצרי הגנה ארגוניים והאם בהכרח אותם מוצרים שהצליחו לקבל את תמיכת חברות המחקר, אכן עמדו בפרץ והציעו עדכונים רלוונטיים משלהם בזמן אמת".

בסופו של דבר, אמר פלד, "מדובר ככל הנראה במתקפת פישיניג מהסוג המוכר והידוע כבר שנים רבות, אשר משום-מה, עדיין תופסת ארגונים בכל הרמות חסרי אונים למול סקרנות או חוסר מודעות של עובדים".

"האתגר שלנו בתעשייה שפועלת להגן על המידע והפעילות העסקית", סיכם, "הוא לא רק לפתח כלים ומוצרים חדשים – אלא לגרום למנהלי אבטחת המידע לחשוב כמו האקרים ולהגיב בהתאם".

ותודה להאקרים

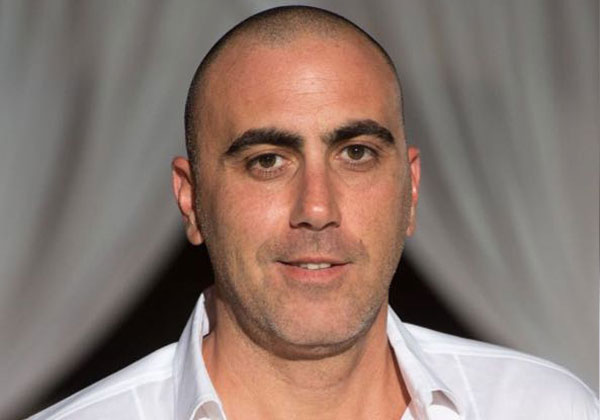

אייל וקסמן, מנכ"ל Cymulate, אמר כי "אני מודה לכותבי Wannacry לסוגיו על השירות המצוין שהם עושים כעת לחשיבות בדיקות החדירה התכופות. אלה מאפשרות חיזוי של פרצות אבטחה הקיימות במנגנוני ההגנה הארגוניות. ארגונים שהשלימו בדיקות חדירה תקופתיות לפני רבעון וחשבו שהם מסודרים – מקבלים כעת טפיחה מהמציאות".

אייל וקסמן, מנכ"ל Cymulate. צילום: יח"צ

"הפרצה נחשפה כבר לפני חודש והוצע עדכון אבטחה עבורה", אמר וקסמן. "מארגונים שדאגו מבעוד מועד לערוך תצורה (לקנפג) מחדש את המערכות שלהם – נחסכה המתקפה. ארגונים ששכחו, או התעלמו, או חשבו שלהם זה לא יקרה – לומדים עכשיו כמה חשוב לבדוק את עצמך יום יום, שעה שעה. גם אם בדקת את המערכת בתחילת היום. זה בדיוק התסריט עליו חשבנו כשהקמנו את החברה – איתור חולשות מוכרות ושלא, בדיקות לחוסן המערכות בהתאם לאותן פרצות ודו"ח מפורט מיידי, המנחה את מנהל אבטחת המידע בארגון, מה עליו לעשות".

לדבריו, "המערכת שלנו איתרה אלפי מחשבים שבהם נדרש עדכון כדי לחסום את הפרצה המדווחת ואנחנו ממשיכים להמליץ על סריקות חוזרות ונשנות, כדי להבטיח שהמערכות חסומות בפני כל וריאנט מתחדש של התולעת".

הוא סיכם בציינו כי "לשמחתנו, לקוחותינו בארץ ובעולם דיווחו לנו כי בוצע נסיון תקיפה גם למערכות שלהם, אך בשל היכולת שלנו להתריע בפניהם על החולשה הקיימת במערכות ההגנה שלהם כבר לפני חודש וחצי – הם לא נפגעו ומערכות ההגנה ביצעו בדיוק את המצופה מהם".

תגובות

(0)