פוטין לא נרגע בסייבר: מכר לדיפלומטים "ב.מ.וו. בהנחה"

שירות מודיעין החוץ של רוסיה הציע "רכב במחיר מוזל" לעשרות משלחות דיפלומטיות בקייב, בירת אוקראינה ● Unit 42 של פאלו אלטו זיהתה לפחות 22 מטרות שאליהן, אולם נראה שמספר המטרות גדול מזה

המלחמה באוקראינה טרם הוכרעה, אבל נשיא רוסיה, ולדימיר פוטין, ממשיך בפועלו בסייבר, עם לא מעט הצלחות התקפיות. האחרונה שבהן היא קמפיין סייבר של שירות מודיעין החוץ של רוסיה (SVR), שנועד לתקוף משלחות דיפלומטיות באוקראינה. חוקרי Unit 42, יחידת המחקר של פאלו אלטו, עלו על הקמפיין וכינו את הקבוצה התוקפת, APT29, בשם Cloaked Ursa.

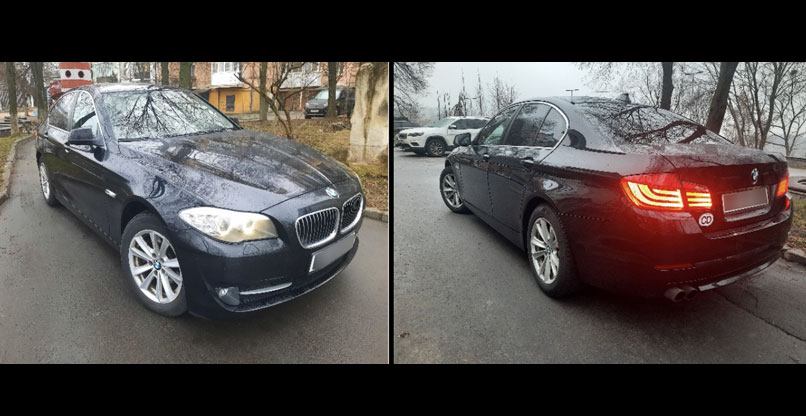

לפי החוקרים, קבוצת Cloaked Ursa מנצלת לטובתה צורך שיש לכל דיפלומט זר (וכמובן שלא רק) – שיהיה לו אוטו. כדי לפגוע בדיפלומטים זרים בקייב, בירת אוקראינה, הקבוצה השתמשה בעלון לגיטימי למכירת רכב ב.מ.וו., ערכה את המחיר שהוצג בו כך שייראה זול יותר והוסיפה קישורים זדוניים. כאשר המשתמש לוחץ על קישור כדי לצפות בתמונות נוספות של הרכב המוצע למכירה, הוא מופנה לאתר לגיטימי, שעליו השתלטה קבוצת Cloaked Ursa, ואז מתחילות לרדת למכשיר שלו רוגלות ונוזקות.

Unit 42 זיהתה לפחות 22 מטרות שאליהן כוונה פעילות זו של קבוצת Cloaked Ursa, מתוך יותר מ-80 משלחות דיפלומטיות שנמצאות בקייב, והחוקרים ציינו שסביר שמספר המטרות גדול יותר. "זהו ממצא חריג", ציינו, "כי תקיפות מסוג זה בדרך כלל נעשות בהיקף קטן וחשאי יותר".

הגישה – דרך שרת דואר שנפגע, או פעולה מודיעינית אחרת

באחד המקרים שהתגלו, באפריל השנה, דיפלומט ממשרד החוץ הפולני שלח מייל לשגרירויות, שבו פרסם למכירה מכונית מסוג ב.מ.וו. בקייב, במייל שאליו התלווה קובץ בשם "BMW 5 למכירה בקייב – 2023.docx". יחידה 42 קבעה ש-Cloaked Ursa ניגשה לפרסומת דרך שרת דואר שנפגע, או פעולה מודיעינית אחרת. ב-4 במאי, הם שלחו גרסאות מתוקנות של העלון לשגרירויות אחרות. העלונים המזויפים הללו השתמשו במסמכי וורד עם אותו שם, אך כללו קישור לאתר לגיטימי ש-Cloaked Ursa שיתפה בו. האתר הוריד מטען של נוזקות שהוסווה לתמונות שהיו למעשה קבצי .ink שמבצעים פעילות התקפית בסייבר.

חוקרי Unit 42 פרסמו מחקר נוסף – אודות קמפיין בסייבר שנועד לתקוף את משרד החוץ הטורקי בזמן רעידת האדמה שהתרחשה בטורקיה מוקדם יותר השנה. במקרה זה, פיתוי המייל במתקפת הפישינג היה באמצעות מסמך, לכאורה, של הנחיית משרד החוץ הטורקי לגבי סיוע במהלך רעידת האדמה. לפי החוקרים, ההאקרים הרוסים – מאותה קבוצת תקיפה – סברו ששימוש במסמך יבטיח התעניינות מרובה של היעדים שלהם, כי הנמענים הללו ירגישו מחויבות פטריוטית לתמוך במדינתם ובקורבנותיה. בנוסף, לאור האופי המתוזמן והחשוב של הפיתוי, הוא הועבר כמעט בוודאות על ידי עובדים מודאגים לאחרים במשרד החוץ הטורקי, ומחוצה לו.

ד"ר אניל ולורי, סמנכ"ל בפאלו אלטו, אמר כי "פעילויות אלה הן עדות לכך שקבוצות זדוניות יחפשו להפיק תועלת מאירועים פוליטיים שליליים ואסונות טבע, תוך ניצול הרצון הטבעי של אנשים לעזור. על ידי מיקוד באנשים שכאלה, תוקפים בחסות מדינה מקבלים גישה לנתונים רגישים וקריטיים. אבטחת נקודות קצה חזקה היא חיונית, כיוון שאיומים אלה מוצאים את דרכם לרשת הקורבן באמצעות התקנים לא מאובטחים של משתמשי קצה. ארגונים חייבים לאמץ גישת אפס אמון (Zero Trust), שיוצרת שכבות מרובות של אבטחה, כדי להאט את פעילות התוקפים ולהפחית את סיכויי ההצלחה שלהם".

תגובות

(0)